Esta es una pregunta que me hicieron no hace mucho tiempo. Mi primera respuesta fue un sí, pero luego me preguntaron la segunda parte: “¿Y como se hace?”. Esta pregunta ya es un poco más compleja y es lo que pienso aclarar aquí. Siempre pensamos en el hackeo como algo que solo unos pocos expertos pueden llegar a realizar, pero esto tampoco es del todo cierto.

Esta es una pregunta que me hicieron no hace mucho tiempo. Mi primera respuesta fue un sí, pero luego me preguntaron la segunda parte: “¿Y como se hace?”. Esta pregunta ya es un poco más compleja y es lo que pienso aclarar aquí. Siempre pensamos en el hackeo como algo que solo unos pocos expertos pueden llegar a realizar, pero esto tampoco es del todo cierto.

Aunque sí que es verdad que los hackeos más complejos pueden requerir grandes conocimientos, existen herramientas para realizar muchas tareas de forma automática y para gente no tan experta. Incluso puede llegar a pasar que un usuario con poco o casi ningún conocimiento sea capaz de crear un ejecutable que te da en muchos casos el control pleno del ordenador atacado.

Un ejemplo de esto puede ser la herramienta “Social Engineering Toolkit” (SET), bastan 5 pasos para crear un fichero (ejecutable, pdf, etc… Puedes escoger en el menú que te muestra) que sea capaz de crear, por ejemplo, una conexión en cuanto un usuario le haga doble clic. También es posible crear memorias usb o cds infectados para que nada más que el usuario lo introduzca en el ordenador este cree una conexión al atacante. Todo esto se puede hacer a traves de menús que cualquier persona puede seguir. Con esta herramienta y Google para consultar los detalles que no se conocen se pueden hacer binarios maliciosos en poco tiempo.

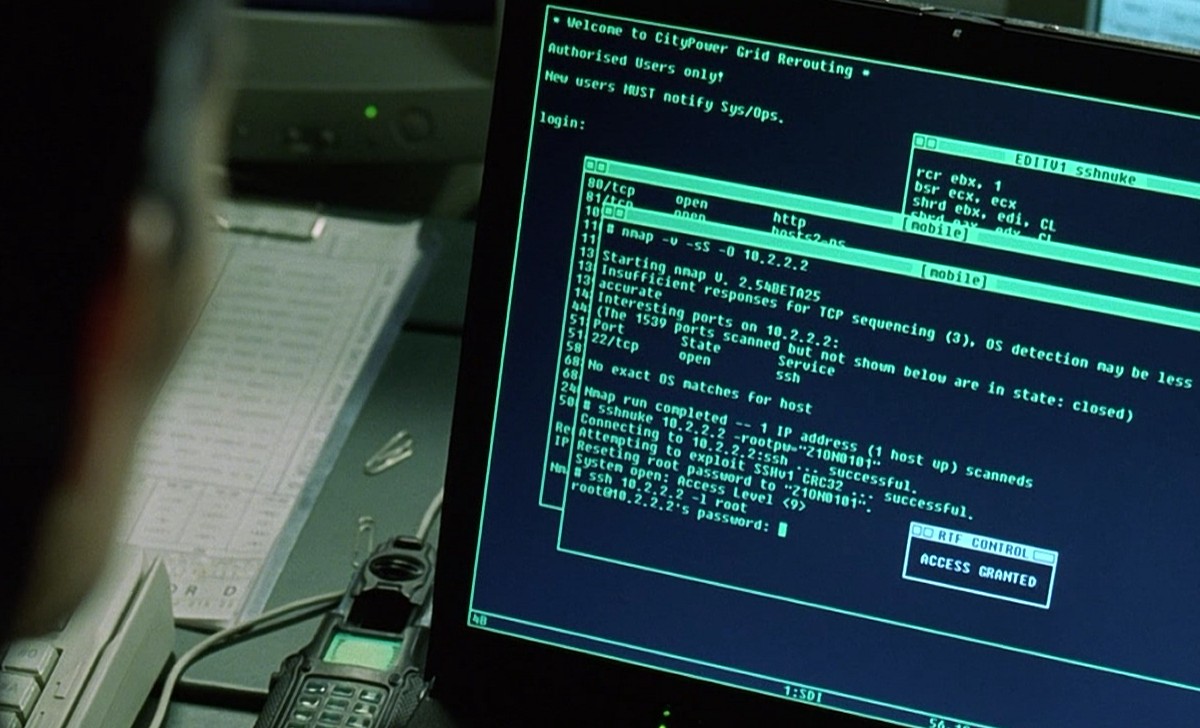

Otras herramientas como Metasploit (sobre el que se apoya SET) permiten lanzar exploits contra equipos de forma remota, con una base de datos sobre exploits que se actualiza con mucha frecuencia con los últimos exploits del mercado. Esta herramienta ya requiere unos conocimientos un poco mayores, pero como con el caso anterior, alguien con la suficiente motivación puede lanzar un exploit para entrar en equipos remotos en poco tiempo.

Incluso puede llegar a ser fácil hackear alguna web. Herramientas como w3af hacen que los ataques a webs puedan ser realizados con relativa facilidad. La forma de trabajar con esta herramienta es muy similar a la de metasploit.

La facilidad que dan estas herramientas hacen que un usuario sin experiencia sea capaz de realizar acciones que hasta hace no mucho estaban totalmente fuera de su alcance. Existen muchos vídeos en internet de como realizar muchas operaciones con estos programas y la instalación es prácticamente nula porque te puedes descargar una distribución de Linux especialmente diseñada para la seguridad en la cual todo viene ya configurado, y ni siquiera tienes que tener instalado Linux en tu máquina.

Como vemos es muy fácil llegar poder hackear a alguien, lo cual es una doble moral con estas herramientas. ¿Esta bien que todo el mundo pueda acceder a ellas y puedan llegar a conseguir un ordenador fácilmente?