Me parece que se me había pasado comentaros pero… A lo largo del tiempo vuelan muchas muestras de malware por nuestras manos, que analizamos para lograr comprender su funcionamiento (ingeniería inversa). Este proceso es un arduo trabajo que puede llevar…

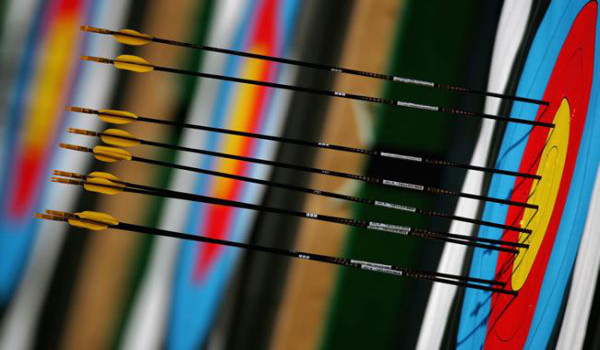

Precisión y cobertura son dos de las medidas más utilizadas para evaluar el comportamiento de un algoritmo de clasificación. Ambas miden lo bien que se ha comportado el algoritmo, pero desde un punto de vista diferente. En esta entrada daremos…

Hace unos días terminó la conferencia de desarrolladores más importante de Microsoft, //Build. En ella, mientras nos explicaban los últimos avances en tecnologías de la empresa y su visión de futuro, mostraron al público una herramienta durante una demo que…

Normalmente los usuario de cualquier ordenador no se plantean la vida sin tocar un ratón, y las interfaces gráficas que existen en la actualidad hacen que tengamos que utilizar el ratón en el 90% de los casos. Para aquellos que…

Llevamos tiempo hablando sobre privacidad. Desde el cambio conceptual que está sufriendo (Inglés) hasta la forma que tienen de tratar este valor tan importante las operadoras de telefonía. Además hemos propuesto algunas soluciones para tratar de proteger nuestra privacidad en…

Muchas veces, es necesario conectarnos a la red Tor por múltiples motivos. Principalmente por anonimato, pero algunas otras se debe a que la red Tor te brinda la posibilidad de utilizar diferentes direcciones IP de manera sencilla. En los últimos…