Me parece que se me había pasado comentaros pero…

Me parece que se me había pasado comentaros pero…

Aunque muchos habréis oido hablar del phishing, incluso haber sido víctimas de alguno en el peor de los casos, igual no estáis tan familiarizados con el siguiente paso evolutivo: el spear phishing. Empezando desde los cimientos, el phishing se basa en embaucar usuarios para que compartan información sensible, como contraseñas, nombres de usuario o incluso detalles de la tarjeta de crédito. En algunas situaciones también se suele relacionar con la distribución de malware.

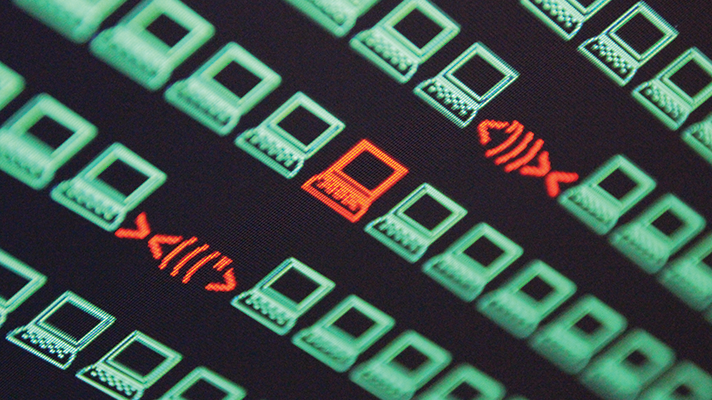

Generalmente el atacante malicioso se «disfraza» como una entidad confiable para darle al usuario la sensación de que la compartición de dichos datos es completamente legítima. La forma de comunicación con el usuario va desde email, redes sociales, llamadas telefónicas (vishing) e incluso mensajes de texto (smishing). Estos ataques se suelen enviar de forma simultánea al mayor número de personas posible, para lograr el máximo número de posibilidades de éxito. Aquí comienzan las diferencias del phishing con el spear phishing. Como bien se puede intuir del propio nombre de la técnica (traduciéndolo al castellano), cambiamos «la pesca» por «la pesca con arpón».

El spear phishing NO se basa en realizar ataques masivos con la esperanza de que usuarios desprecavidos caigan en la trampa y muerdan el anzuelo, sino que se basa en realizar ataques dirigidos específicos para cada persona. El mail incluirá información personal del usuario y parecerá un mensaje de una entidad con la cual el usuario tiene relación. De esta forma, las posibilidades de que el usuario no detecte la estafa son mucho mayores. En muchas ocasiones, este tipo de emails son difíciles de detectar a primera vista, ya que se asemejan en gran medida a un email completamente legítimo.

La pregunta del millón es… ¿Pero cómo consiguen esa información privada? Existen muchas posibles respuestas, pero sin duda una de las más comúnmente utilizadas para realizar este tipo de ataques, son las redes sociales. Muchas veces las personas no son conscientes de la cantidad de información privada que están «filtrando» sin querer: donde realizan la compra, establecimientos que frecuentan, lugar de trabajo… y así una larguísima lista de posibles entidades que un atacante malicioso puede intentar impersonar para lograr cierta información sensible de un posible objetivo. Este tipo de análisis se pueden hacer de una forma manual o de una forma completamente automatizada mediante un bot. Generalmente, la cantidad de información necesaria para cada ataque depende completamente de la importancia de la víctima concreta. Por tanto, existen campañas de spear phishing muy trabajadas, y otras algo menos concretas.

Como ejemplo, voy a explicaros una campaña de spear phishing bastante interesante que ha ocurrido en el último año en unas fechas muy concretas. El atacante empezaba monitorizando los diferentes torrents del último capítulo de “Game of Thrones (HBO)”. Posteriormente, guardaba la IP de las diferentes personas que se estaban descargando el capítulo, hora de descarga e información concreta de dicho archivo. Posteriormente, haciéndose pasar por una empresa legítima que se dedica a realizar demandas por copyright, informaba a sus correspondientes ISPs (proveedores de servicio) que dicha IP estaba realizando una descarga ilegal. Incluia toda la información de la que disponía e indicaba que tomarían acciones legales por dicha infracción. En ese punto, el ISP hacía un forward del email al cliente concreto con dicha IP en ese momento. El cliente, asustado porque efectivamente él había realizado esa descarga ilegal y el email venía directamente de su ISP, confiaba en la veracidad de todos los datos que aparecían en el email y acababa pagando una «multa» ficticia al atacante.

Llegados a este punto, me parece que la mayor bondad del spear phishing frente al phishing tradicional es clara: una mayor posibilidad de que finalmente el usuario acabe picando el anzuelo. Aunque parezca mentira, muchas veces los ataques genéricos de phishing logran un gran número de víctimas, por lo que muchas personas se pueden estar preguntando, ¿entonces para qué molestarse en la personalización? Generalmente, las campañas masivas de phishing son fácilmente detectables, por lo que no suelen durar mucho. En cambio, realizando este tipo de técnicas mas específicas, logran pasar por debajo del radar. Si al atacante le importa mas la calidad de esos datos (de empleados de una empresa concreta por ejemplo), en lugar de la cantidad, esta técnica resulta muchísimo mas efectiva.

Para acabar, un consejo tan útil como obvio: Nunca confíes a un email que te pida información privada o te descargues un archivo adjunto inesperado, por muy completo y real que parezca. Porque recuerda, la pesca con arpón está de moda.

El que avisa no es traidor.