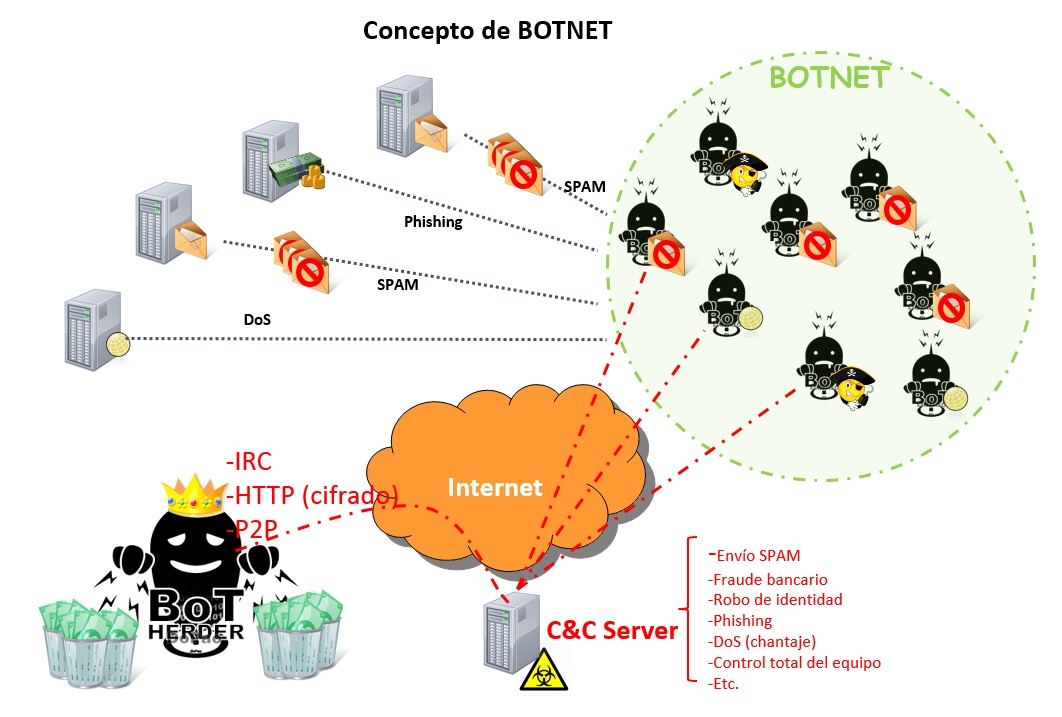

Uno de los principales pilares que sustentan la infraestructura del cibercrimen son los “ejércitos de redes de equipos o dispositivos comprometidos”, también conocidas como botnets o dispositivos zombies.

Una botnet es un conjunto de dispositivos infectados por un tipo de malware, por supuesto sin consentimiento de los usuarios afectados, cuyo fin es controlar el dispositivo, remota y absolutamente, de forma silenciosa y sin levantar sospechas.

Estas botnets actúan como si de un ejército se tratara, son controladas por los botmasters, individuos que desde una casi inexpugnable fortaleza del anonimato, pueden causar graves problemas. Por citar algunos ejemplos, podrían afectar gravemente a la disponibilidad de cualquier servicio de Internet, que podría traducirse en un escenario de boicot o chantaje (ataque de inundación de tráfico distribuido o DDoS), también podrían utilizarse para obtener dinero, forzando a los autómatas a efectuar clics fraudulentos en anuncios de Internet controlados por las propias mafias, asimismo, cabe la posibilidad de que alberguen sitios web fraudulentos o de phishing o que se utilizaran para inundar nuestro correo electrónico con SPAM.

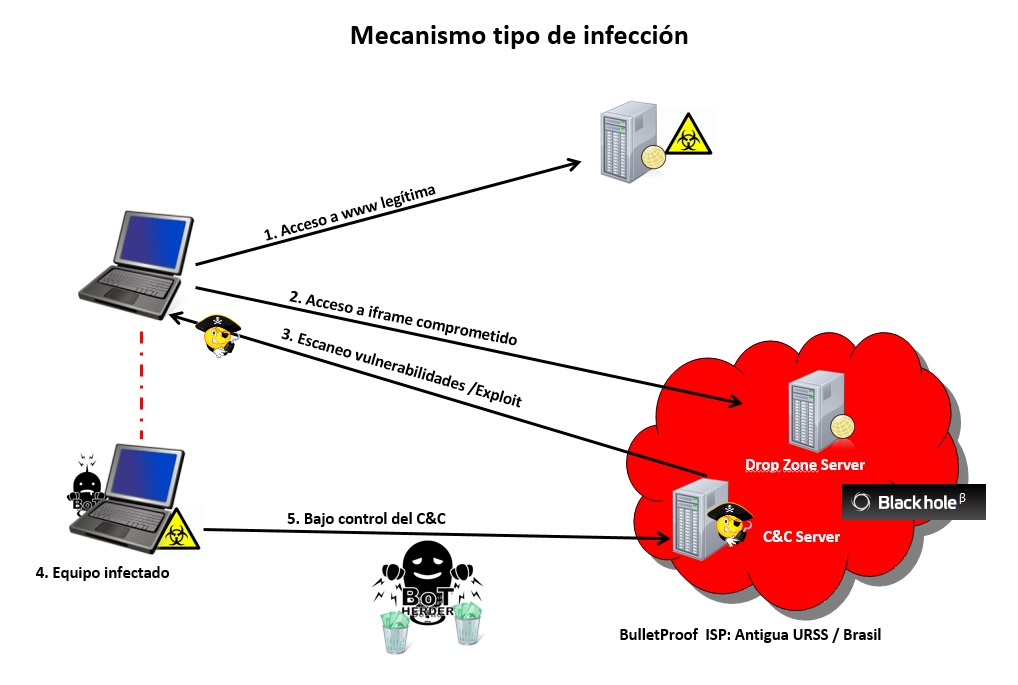

A. Mecanismo de infección

¿Cómo podemos acabar siendo parte de este ejército zombie? De una forma muy sencilla: basta con navegar por Internet para que, aprovechando alguna de las múltiples puertas abiertas desde nuestro navegador para visualizar una página web dinámica, uno de estos códigos maliciosos acabe siendo ejecutado en nuestro equipo.

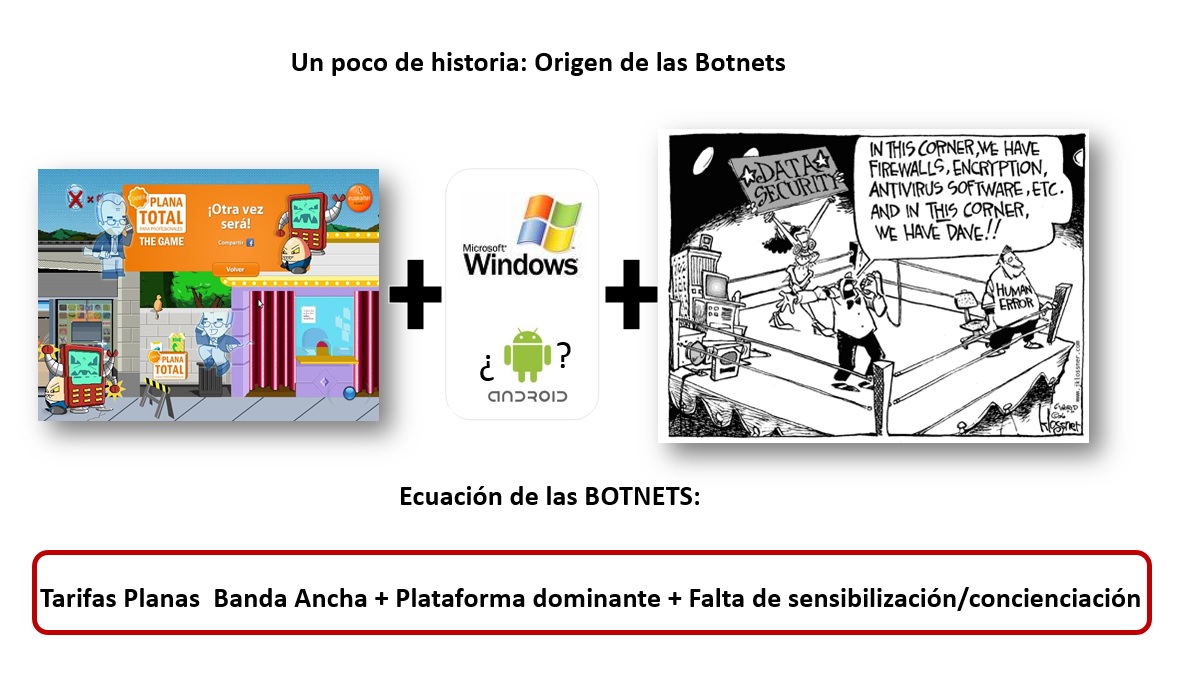

B. El origen de las botnets

¿Cómo hemos podido llegar a esta situación? Existen tres pilares básicos que sumándolos propició en su día el origen de las botners.

- Desde el año 2003, la adopción masiva de conexiones de banda ancha y tarifas planas nos llevó al nacimiento del primer pilar, que no solo sustenta sino también impulsa el ecosistema de las botnets: la proliferación de sistemas conectados en todo momento a la red.

- Otro ingrediente añadido sería la plataforma dominante (Microsoft Windows), que con su amplio margen de vulnerabilidades permitía la proliferación de las botnets.

- Por último, y el que en mi opinión es el más importante ingrediente de la receta: el factor humano. La escasa concienciación y el desconocimiento de los riesgos de Internet crearon un escenario propicio para que las mafias se aprovecharan de ello.

C. El papel de los operadores

¿Y qué hemos hecho los operadores en todo este tiempo?

Los operadores nos hemos centrado principalmente en aportar soluciones reactivas. Haciendo un símil con una autopista, lo que los operadores hemos hecho ha sido construir más carriles a fin de que la circulación sea más rápida (más Mbps), en lugar de hacer las vías más seguras, señalizándolas convenientemente (controles y alertas preventivas). Siguiendo con este ejemplo, al igual que un vehículo descontrolado, un usuario infectado por malware puede afectar a toda la infraestructura de la red.

En la misma medida que estas autopistas crecen, tanto en caudal como en número de dispositivos inter-conectados, este enfoque reactivo deja de ser válido, siendo necesaria una nueva orientación, dirigida hacia una estrategia preventiva, que analice el comportamiento del tráfico en la red y pueda detectar y alertar, de forma temprana, a aquellos clientes afectados. Esto contribuye a la mejora de la seguridad de los usuarios de Internet así como del a propia red y servicio del operador.

¿Estamos preparados para la próxima horda zombie? – Botnets (Parte II)